Estruturando sua estratégia de segurança cibernética: medidas preventivas e reativas para antes e após um incidente.

No cenário digital dinâmico, cada clique e toque de tecla ressoa pelo ciberespaço. A luta pela segurança dos dados prossegue. Empresas desempenham o papel de guardiãs e também de alvos. Inimigos ocultos cobiçam seus recursos digitais.

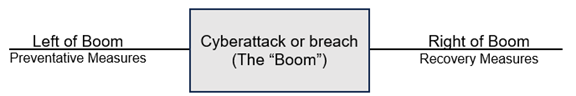

Para transitar por este terreno perigoso, é essencial adotar uma estratégia dupla. As empresas devem equipar-se com um arsenal sofisticado de estratégias de segurança cibernética. De um lado, os vigilantes guardiões da prevenção (Esquerda do Boom). Por outro lado, os pilares resilientes da recuperação (Direito de Boom).

Quando combinadas, essas estratégias constituem a base de uma defesa ampla e integrada. Eles contribuem para assegurar que as empresas possam repelir ataques. Ele ressurgirá ainda mais forte das cinzas se for destruído.

Neste post do blog, vamos explicar como estruturar sua estratégia de segurança cibernética em termos de ‘Esquerda do Boom’ e ‘Direita do Boom’.

O que significam “esquerda do boom” e “direita do boom”?

No domínio da segurança cibernética, “Left of Boom” e “Right of Boom” são termos estratégicos. Eles estabelecem estratégias proativas, e reativas para combater ameaças cibernéticas.

“Left of Boom” refere-se a medidas preventivas e, estratégias preventivas. Essas são medidas implementadas para proteção contra eventuais violações de segurança. Inclui ações projetadas para prevenir incidentes cibernéticos antes de sua ocorrência.

“Right of Boom” refere-se às estratégias de recuperação pós-violação. As empresas utilizam-nos após a ocorrência de um incidente de segurança. Esta etapa inclui atividades como o planejamento de respostas a incidentes, e a realização de backups de dados.

Esses termos, quando combinados, constituem uma estratégia de segurança cibernética abrangente. Abrangem aspectos de prevenção e recuperação. O objetivo é aumentar a resiliência de uma organização contra ameaças cibernéticas.

Esquerda do Boom: Estratégias de Prevenção

Educação e conscientização do usuário

Um elemento fundamental do Left of Boom, é a educação em segurança cibernética dos funcionários. Treinamentos regulares podem qualificar e capacitar a equipe. Eles ajudam a identificar e-mails de phishing. Bem como reconhecer tentativas de engenharia social , e adotar comportamentos online seguros. Uma força de trabalho informada torna-se uma forte linha de defesa contra ameaças potenciais.

O treinamento dos funcionários reduz o risco de cair em um ataque de phishing em 75%.

Controle de acesso, e autenticação robustos

A implementação de medidas rigorosas de controle de acesso reduz o risco de violação. Ajuda a garantir que os funcionários tenham acesso apenas às ferramentas necessárias para suas funções.

As táticas de controle de acesso incluem:

- Acesso com privilégios mínimos

- Autenticação multifator (MFA)

- Acesso contextual

- Soluções de login único (SSO)

Atualizações regulares de software, e gerenciamento de patches

Software desatualizado é uma vulnerabilidade comum explorada por cibercriminosos. As estratégias Left of Boom incluem garantir que todo o software seja atualizado regularmente. Eles devem ter os patches de segurança mais recentes. Ferramentas automatizadas de gerenciamento de patches podem agilizar esse processo. Eles reduzem a janela de vulnerabilidade.

Segurança de rede e firewalls

Os firewalls atuam como a primeira linha de defesa contra ameaças externas. Instale firewalls robustos, e sistemas de detecção/prevenção de intrusões. Eles podem ajudar a rastrear o tráfego de rede, e identificar atividades suspeitas. Além disso, ajudam a bloquear tentativas de acesso não autorizado. Configurações de rede seguras são essenciais para impedir o acesso não autorizado a dados confidenciais.

Auditorias regulares de segurança e avaliações de vulnerabilidade

Conduza auditorias de segurança regulares, e avaliações de vulnerabilidade. Isso ajuda a identificar possíveis pontos fracos em seus sistemas. Ao abordar proativamente essas vulnerabilidades, as organizações podem reduzir os riscos. Eles podem reduzir a chance de exploração por cibercriminosos.

Os testes de intrusão também podem simular ataques cibernéticos do mundo real. Isso permite que as empresas avaliem sua postura de segurança de forma eficaz.

Direito do Boom: Estratégias de Recuperação

Plano de Resposta a Incidentes

Ter um plano de resposta a incidentes bem definido é crucial. Este plano deve descrever as etapas a serem tomadas em caso de violação de segurança.

Deve incluir coisas como:

- Protocolos de comunicação

- Procedimentos de contenção

- Passos para recuperação

- Números de contato de TI

Teste e atualize regularmente seu plano de resposta a incidentes. Isso garante que permaneça eficaz e relevante.

Backup de dados e recuperação de desastres

Fazer backup regular dos dados é um componente vital do Right of Boom. Outro componente crítico é ter um plano robusto de recuperação de desastres.

Os sistemas de backup automatizados podem garantir que os dados críticos sejam copiados regularmente. Além de garantir que ele possa ser restaurado rapidamente em caso de violação. Um plano de recuperação de desastres permite que as empresas retomem as operações rapidamente após um incidente.

Análise Forense e Aprendizagem

Após uma violação de segurança, conduza uma análise forense completa. É essencial compreender a natureza do ataque. Bem como a extensão dos danos, e as vulnerabilidades exploradas.

Aprender com esses incidentes possibilita que as organizações reforcem ainda mais suas medidas de segurança. Isso torna mais difícil o sucesso de ataques semelhantes no futuro.

Conformidade Legal e Regulatória

É importante navegar pelo cenário legal, e regulatório após uma violação de segurança. As organizações devem seguir as leis, e regulamentos de notificação de violação de dados. A comunicação oportuna e transparente com as partes afetadas é essencial. É vital manter a confiança e a credibilidade.

Obtenha ajuda com uma forte estratégia de segurança cibernética em duas frentes

Usar estratégias de Esquerda e Direita do Boom pode melhorar sua postura de segurança. Esses termos ajudam você a considerar os dois aspectos importantes de uma defesa forte.

Se precisar de ajuda para começar, ligue hoje mesmo para agendar um bate-papo.

—

Crédito de imagem em destaque

Este artigo foi republicado com permissão da The Technology Press.